اگر فکر میکنی مهاجم بعد از ورود RDP هیچ ردی باقی نمیگذارد، اشتباه میکنی!

نسل جدید تحلیلهای نشان میدهد هر کلیک، تایپ و حتی اسکرین مهاجم قابل ردیابی و بازسازی کامل است.

🔥 1) شناسایی ورود مهاجم از طریق Event Logs

مهمترین رویدادها برای تحلیل حملات RDP:

- 4624 → ورود موفق

- 4625 → ورود ناموفق

- 1149 → شروع ارتباط RDP حتی اگر لاگین کامل نشده باشد!

این سه رویداد بهت کمک میکنند Brute Force یا نفوذ واقعی را از هم تشخیص بدهی.

🎥 2) بازسازی کامل صفحه مهاجم (RDP Cache Forensics)

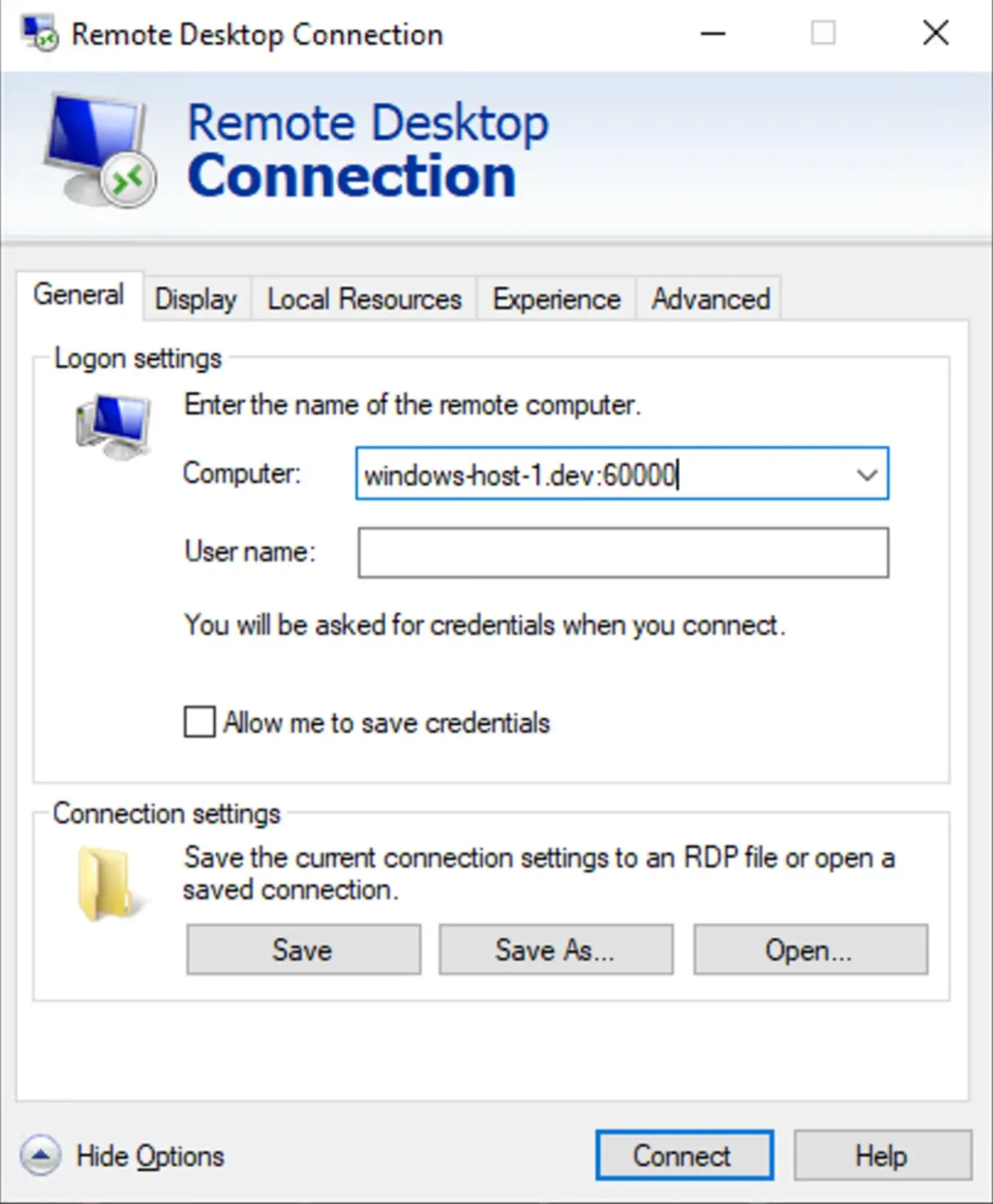

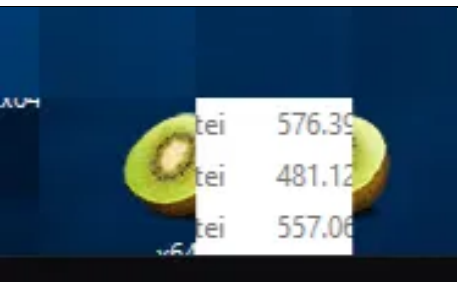

در مسیر زیر هزاران تکه تصویر 64×64 ذخیره میشود:

AppData\Local\Microsoft\Terminal Server Client\Cache\با ابزارهای RdpCacheStitcher و BMC-Tools میتوانی صفحه مهاجم را کامل بازسازی کنی

حتی نام فایلها، پنجرهها و خروجی CMD!

در یک کیس واقعی، از داخل این تصاویر مشخص شد مهاجم در PowerShell از Mimikatz استفاده کرده است.

🔑 3) رمزگشایی ترافیک و بازپخش نشست RDP

اگر کلیدهای جلسه (Session Keys) از حافظه استخراج شوند، میتوان:

- ترافیک RDP را Decrypt کرد

- نشست را با Replay-RDP دقیقاً مثل فیلم بازپخش کرد

تمام کلیکها، تایپها، و حرکات ماوس مهاجم قابل مشاهده هستند.

📌 4) ردپاهایی که مهاجم نمیتواند پاک کند

تحلیل حافظه و Registry موارد زیر را افشا میکند:

- Clipboard Data → رمزها یا دستورات کپی شده

- Process Artifacts → برنامههایی که اجرا کرده

- Registry Entries → تاریخچه سرورها و اهداف حرکت جانبی

این بخشها حتی پس از عملیات پاکسازی مهاجم نیز باقی میمانند.

🎯 جمعبندی مشاورهای

اگر تیم امنیت دارید یا مشتری شما سازمانی است، RDP میتواند:

- منشأ حمله را دقیق مشخص کند

- رفتار مهاجم را عیناً بازسازی کند

- مسیر حرکت جانبی را شناسایی کند

- و مهمتر از همه: گزارش حرفهای برای مدیریت یا مراجع قضایی بسازد